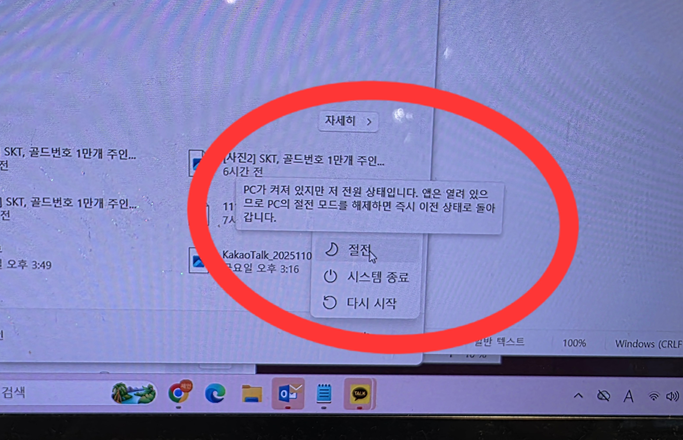

| 안드로이드 PC의 ‘절전’ 모드. 절전 모드를 사용하면 화면은 꺼지지만, PC는 꺼지지 않는다. [권제인 기자/eyre@] |

[헤럴드경제=권제인 기자] “외출 시 PC를 종료해 해킹 가능성을 최소화해야 한다.”

북한 배후 세력의 해킹을 막기 위해 PC 종료를 습관화해야 한다는 경고가 나왔다. 해커가 스마트폰과 PC를 원격 조정한 ‘최초 사례’가 발견됐기 문이다. 해커들은 PC에 달린 웹캠으로 피해자의 외출 여부를 확인한 뒤, 사이버 공격을 저지른 것으로 확인됐다.

10일 정보보안기업 지니어스 시큐리티 센터는 위협 분석 보고서를 통해 북한 배후의 해커가 스마트폰, 태블릿, PC 등 현실 세계에서 직접 피해를 일으킨 최초 사례를 발견했다고 밝혔다.

| 북한 배후 해커가 피해자의 카카오톡 계정을 탈취해 악성파일을 전송한 모습. [지니어스 시큐리티 센터 보고서 갈무리] |

보고서에 따르면 지난 9월 해커는 탈북 청소년 심리 상담사, 북한 인권 운동가 등의 카카오톡 계정을 탈취해 지인 다수에게 악성 파일을 전송했다. 악성파일은 ‘스트레스 해소 프로그램’으로 위장했고 “바쁜 일상 속 잠깐의 여유를 줄 수 있는 프로그램”이라는 추천 문구도 덧붙였다. 악성파일을 받은 지인 중에는 탈북 청소년 등도 포함됐다.

해커는 이 과정에서 피해자의 스마트폰을 원격으로 초기화해 ‘먹통’으로 만든 것으로 나타났다. 해커는 초기화를 여러 번 반복해 피해자가 매신저 앱이나 메시지를 확인할 수 없도록 했다. 이 때문에 지인 중 일부가 악성파일을 의심해 전화나 메시지로 연락을 취했으나, 초기 대응이 늦어져 피해가 빠르게 확산했다.

지니어스는 해커가 원격 제어 권한을 확보한 후 원격 초기화를 수행한 최초 사례라고 설명했다. 해커는 국세청을 사칭한 이메일로 피해자를 해킹에 최초 노출시킨 뒤 스마트폰, PC에 침투해 장기간 잠복했다. 이 과정에서 구글, 네이버 등 주요 IT 서비스 계정정보를 탈취했다.

해커는 이후 스마트폰의 구글 위치 기반 조회를 통해 피해자가 자택이나 사무실이 아닌 외부에 있는 시점을 확인했고 구글 ‘내 기기 허브(파인드 허브)’ 기능을 통해 스마트폰을 원격 초기화했다.

| 포스트잇을 활용해 노트북 웹캠을 가린 모습. [권제인 기자/eyre@] |

또한, PC에 탑재된 웹캠과 마이크를 활용한 정황도 발견됐다. 악성코드에는 웹캠, 마이크 제어 기능이 포함돼 있어 감염된 웹캠을 통해 피해자를 감시했을 가능성이 있다. 동작 표시등이 없는 웹캠을 사용했을 경우 피해자는 영상이 녹화되고 있다는 사실을 인지하지 못했을 것으로 추정된다.

이에 따라 지니어스는 해킹 피해를 최소화하기 위해 동작 표시등이 포함된 웹캠을 사용하고, 필요하지 않을 때는 물리적 커버로 카메라 렌즈를 차단해야 한다고 조언했다. 또한, 외출 시에는 컴퓨터 전원을 종료하는 습관을 유지해 물리적·원격 공격 가능성을 최소화하라고 강조했다.

지니언스는 “단말 무력화와 IT 서비스 계정 기반 전파를 결합한 공격은 기존 국가 배후 공격에서 전례가 없다”며 “이는 공격의 전술적 성숙도와 탐지 회피 전략의 고도화를 입증하는 동시에, APT 전술 진화의 분기점을 보여주는 핵심 지표로 판단된다”고 설명했다.

댓글목록

등록된 댓글이 없습니다.